Control de acceso

AggreGate Control de Acceso está diseñado para mantener sus instalaciones, personal y activos seguros mediante el manejo intuitivo del acceso físico a puertas, torniquetes, elevadores, vehículos y otros puntos de acceso. La zona bajo control puede incluir un número ilimitado de áreas, puertas y titulares de tarjetas.

El enfoque independiente del proveedor permite que el producto se integre con varios controladores de acceso, sistemas de alarma contra incendios, sistemas de notificación de emergencia y sistemas de video monitoreo / análisis.

INTEGRACIÓN DE EDIFICIOS INTELIGENTES

AggreGate Access Control se basa en la plataforma de administración de dispositivos AggreGate. La plataforma unificada proporciona una integración natural con AggreGate Tiempo y asistencia, AggreGate Administrador de Red y AggreGate Automatización de edificios para crear un centro de control de instalaciones inteligentes. Esta integración puede planificarse desde cero o implementarse en cualquier momento a medida que crezca su infraestructura.

CONTROL DE ACCESO MULTI-SITIO

AggreGate tiene una arquitectura distribuida que proporciona un control de acceso centralizado para grandes organizaciones con múltiples sucursales ubicadas en diferentes partes del mundo. Tanto los dispositivos de seguridad como los asientos del operador pueden estar ubicados lejos del servidor central. Todas las comunicaciones se realizan de forma segura a través de redes IP.

MANEJO DE INCIDENTES Y SITUACIÓN

AggreGate es ampliamente utilizado como un middleware de gestión de incidentes de seguridad. Al conectarse a numerosos sistemas de seguridad y control de acceso físico, consolida todas las alertas y permite flujos de trabajo de resolución de incidentes impulsados por el operador, así como un reparador centralizado e interrogador. Chequee incidente y administrador de situaciones para más detalles.

ESCALABILIDAD EMPRESARIAL

El sistema se basa en la Plataforma de administración de dispositivos AggreGate que proporciona control centralizado para cientos de puntos de acceso, miles de titulares de tarjetas y millones de eventos de seguridad.

ADMINISTRACIÓN DE ESTRUCTURA DE LA ORGANIZACIÓN

Soporte para una jerarquía de tarjetas integral que incluye múltiples organizaciones, subdivisiones y departamentos.

ZONAS HORARIAS FLEXIBLES

Configure cronogramas de acceso complejos, como "de lunes a miércoles de 10 a.m. a 2 p.m.", "segundo lunes de septiembre", etc. Las zonas horarias predefinidas (pero aún configurables) incluyen Siempre, Nunca, Horas de trabajo y Días festivos.

POLÍTICAS DE ACCESO BASADO EN REGLAS

Cada política puede incluir varias reglas que controlan el acceso a una puerta, grupo de puertas o lectores individuales (para torniquetes, ascensores, etc.) dentro de una zona horaria determinada. Se pueden asignar múltiples políticas de acceso a titulares, departamentos, divisiones y organizaciones individuales.

ÁREAS DE ENTRADA MULTIPLES

Un área puede configurarse para anti-passback, control de presencia, conteo de pasadas, ocupación y seguimiento del tiempo de exposición, recorridos de guardia.

VENCIMIENTOS PERSONALIZADOS

Cada política de acceso asignada a un titular de tarjeta u departamento / organización puede tener varias marcas de tiempo de vencimiento.

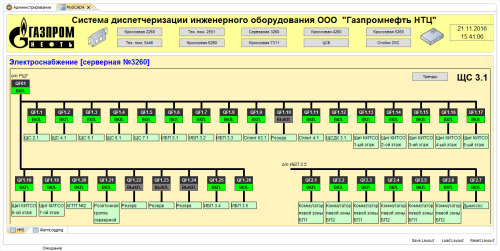

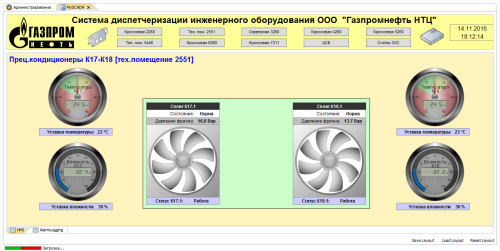

MAPAS DE INSTALACIONES

Cree planos de planta dinámicos y mapas de instalaciones en el constructor GUI integrado. Ver el estado de sus dispositivos y controlarlos a través de los mapas dinámicos.

CONECTIVIDAD AVANZADA

Admite una amplia gama de lectores, bloqueos, paneles de control de acceso y otro hardware de seguridad a través de controladores de hardware o controladores de dispositivos de software.

ALTA FIABILIDAD

Las instalaciones con múltiples puestos de operador y soporte de clustering de servidores permiten construir un sistema altamente disponible.

MONITOREO DE EVENTOS

Monitoreo en tiempo real de seguridad y eventos del sistema. Se puede solicitar a los guardias que reconozcan ciertos eventos críticos.

ADMINISTRACION DE EVENTOS

Todos los eventos históricos se pueden navegar usando el registro de eventos avanzado. Se admiten diferentes reglas para clasificar, filtrar y codificar por color los eventos.

Alertas

Alertas personalizables que admiten diferentes tipos de notificaciones (sonido, mensajes emergentes, correo electrónico, SMS, etc.).

ALERTA ESCALADA

Soporte para alertas pendientes y escalamiento de alertas.

ACCIONES CORRECTIVAS

Los enlaces de alerta a la acción permiten ejecutar acciones correctivas cuando se genera una alerta. Las acciones correctivas pueden ser controladas por un operador o ejecutadas en un modo no interactivo con una entrada de usuario predefinida.

REPORTANDO

Servicio avanzado de reportes de auditoría de seguridad listos para usar. Correo electrónico del reporte programado.

EDITOR DE REPORTES

Editor de reportes incorporado, impresión de reportes y exportación en diferentes formatos.

PROGRAMACIÓN DE TAREA

Programador de tareas avanzado para la ejecución periódica de cualquier acción relacionada con el dispositivo o el sistema.

AGRUPAMIENTO

Las operaciones grupales y agrupamiento están disponibles para diferentes objetos del sistema (cuentas de usuario, alertas, filtros de eventos, políticas de acceso, etc.) y dispositivos de hardware.

REPLICACIÓN

Advanzada replicación de la configuración entre cualquier objeto del sistema y dispositivo similar. La configuración puede copiarse incluso entre dispositivos que usan diferentes versiones de firmwares.

ALMACENAMIENTO DE DATOS PERSONALIZADOS

Los modelos almacenan datos personalizados en un formato definido por el usuario que permite asociar cualquier información de seguimiento de activos con sus dispositivos.

CONVERSIÓN DE TIEMPO

Múltiples zonas horarias compatibles. Conversión automática de tiempo cuando un servidor, usuarios y dispositivos están ubicados en diferentes zonas horarias.s.

EXPORTAR E IMPORTAR

Compatibilidad con la exportación e importación de titulares de tarjeta y otros datos en numerosos formatos, incluidos XML, HTML, CSV, XLS, PDF, RTF, etc.

CONTROL DE ACCESO INTERNO

Entorno multiusuario jerárquico con diferentes permisos personalizables para operadores, gerentes, ingenieros y administradores.

COMUNICACIONES SEGURAS

Las communicaciones Servidor-Dispositivo y Servidor-Cliente se realizan utilizando canales seguros.

LENGUAJE DE CONSULTA

Lenguaje de consulta integrado, basado en SQL para la extracción de datos y las actualizaciones de configuración por lotes.

INTEGRACIÓN

El servicio web y Java & .NET API's están disponibles para una fácil integración con los sistemas de video vigilancia, credencialización y automatización de edificios.

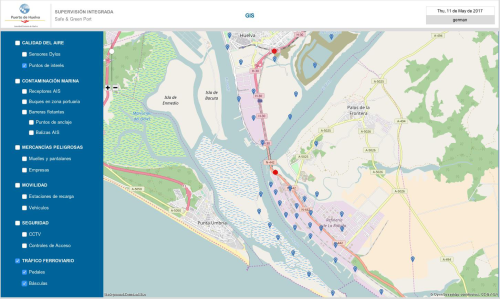

Supervisión de la terminal del puerto marítimo Umbrella

Transporte y logística

Huelva Port

España

SCADA/HMI

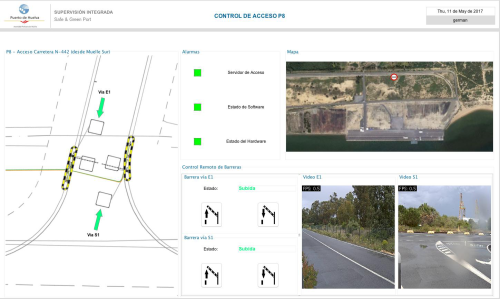

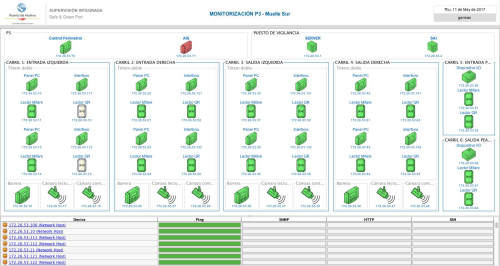

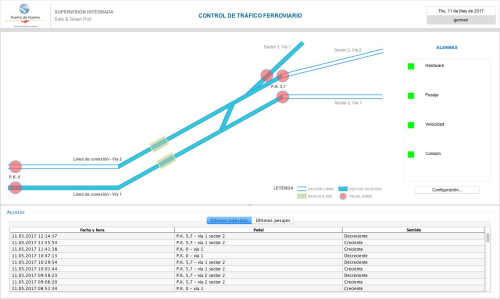

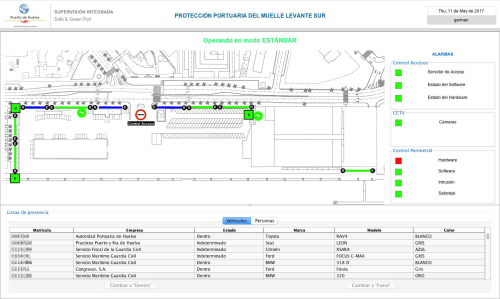

Control de un perímetro de puerto asegurado con barreras de control automatizadas, sensores ultrasónicos y cámaras de video. Espacio de estacionamiento y monitoreo de espuelas ferroviarias. Seguimiento de contenedores basado en RFID. Planificación de operaciones portuarias con respecto a las previsiones meteorológicas.